12 points à traiter pour gérer la sécurité de votre informatique

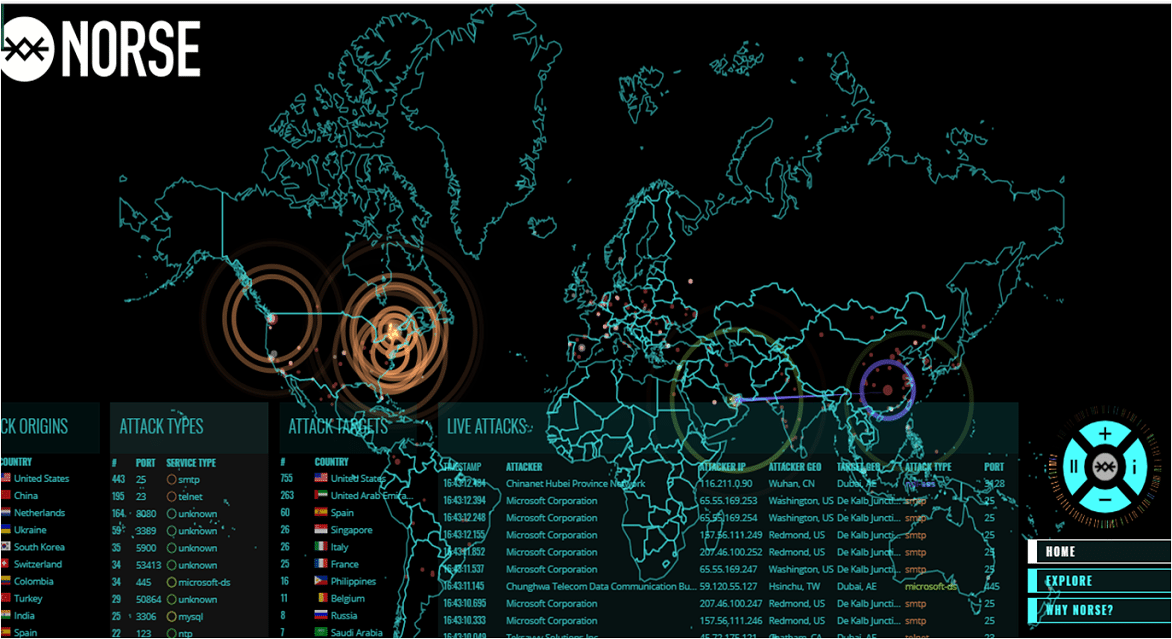

Rédigée par le collectif CoucouBisou, cette charte permet d’intervenir sur la cybersécurité des données de votre entreprises. Si vous avez un doute, jetez un oeil au site : http://map.norsecorp.com. Il indique en réel toutes les attaques en cours.Toutes les attaques. Une entreprise subit 29 attaques par an, vous le saviez ? (Source).

1 Tester ses mots de passe

Ceux-ci doivent comporter au moins 8 caractères, des majuscules, minuscules, chiffres et caractères spéciaux. Saviez vous que le mot de passe le plus utilisé dans le monde est également le plus facile à craquer ? Et oui, il s’agit de 123456 . Soyez créatifs pour sécuriser vos données. Pour faire un test, vous pouvez aller sur https://password.kaspersky.com/fr/.

2 Mettre à jour ses logiciels

Toute solution comporte des vulnérabilités. La mise à jour régulière de la part des éditeurs permet d’y pallier. Ne pas télécharger à partir de sites tiers.Votre cybersécurité passe par ce type d’habitudes à prendre.

3 Connaitre ses prestataires et ses utilisateurs

« la plus importante faille de sécurité en entreprise est l’humain ».

Mettre à jour ses logiciels de sécurité type antivirus, firewall, est la base. Identifier ceux qui ont accès à l’informatique de l’entreprise est la seconde étape.

Connaitre les prestataires et leurs droits d’accès : administration, modification, …et les mettre à jour. Les personnes tournent sur les postes, les droits d’accès doivent être à jour en permanence. Votre prestataire doit vous tenir informé des départs dans les équipes ayant accès à vos données. De la même façon, à chaque recrutement dans votre entreprise, de nouveaux comptes utilisateurs sont crées. Tenir un fichier à jour du personnel avec leurs droits : administrateur, utilisateur… A chaque départ de l’entreprise, le compte correspondant doit être supprimé.

Prévoir une charte informatique de ce qui est autorisé et de ce qui ne l’est pas en termes d’installation, téléchargement ou suppression d’applications.

4 Sauvegarder régulièrement

Qui ne connait pas une entreprise qui a perdu ses données, suite à un vol, un sinistre, ou un virus ?

La mode est au Ransomware, ce Hack de votre informatique bloque tout votre système et vous demande une rançon pour le restituer.41% des entreprises affectées sont prêtes à payer la rançon pour récupérer leurs données. Sans garantie aucune de les obtenir.

Faire une analyse de votre système vous permettra de savoir si vous avez des vulnérabilités en ce sens. Le lien est accessible via la présentation (cf ci-dessous).

5 Sécuriser le wifi .

Sécurisez le wifi de votre entreprise, il ne doit pas être accessible par vos visiteurs depuis vos bureaux ou depuis le parking depuis votre entreprise.

Attention à votre vidéo surveillance. C’est pratique et facile à mettre en place : les caméras IP permettent d’avoir un œil à distance sur son domicile, ses bureaux. Ayez la précaution de changer les mots de passe fournis par la société, et en mettre des plus compliqués (cf point 1).

Un site a eu ainsi l’idée, pour sensibiliser, de mettre en ligne et en accès libre, toutes les cameras IP dont les propriétaires n’ont pas changé le mot de passe. La preuve en image, et c’est flippant. https://www.insecam.org/ .

S’il est rigolo de visiter un village, il est également possible d’accèder à l’intérieur d’entreprises, de café ….et chez des particuliers. Ci contres de jeunes garçons jouant au foot

6 Prudence avec les smartphone et les tablettes

On a tendance à bien sécuriser son pc, avec mot de passe, antivirus etc..il faut le faire aussi avec les devices mobiles. Des solutions sont proposées, utilisez-les, comme la reconnaissance de votre doigt par exemple. Toutes les données sont encore plus facilement accessibles sur un téléphone ou une tablette, tout est ouvert et on ne prend pas le temps de se connecter/déconnecter à chaque utilisation des réseaux sociaux.

Attention aussi avec les applications. Bien regarder les paramètres : il n’est pas forcément nécessaire que votre application de recette de cuisine ait accès à vos contacts et vos photos.

Et votre caméra du pc, faites-vous partie de ceux qui la cachent avec un sparadra ? Non ? Alors c’est à réfléchir. Pensez au film « Snowden » ou au documentaire « Nothing to hide » . Pas vus ? Alors c’est à faire d’urgence.

7 Protéger ses données lors de ses déplacements : USB, Sans contact..

Le sans contact c’est pratique et rapide. Vous posez votre CB sur un terminal et hop vous payez . Il existe malheureusement d’importantes failles de sécurité sur ces terminaux. Oui ce sont bien vos informations bancaires, mais également votre nom, date d’expiration ainsi que les 20 dernières opérations qui sont accessibles en 2 secondes.

Quand on sait qu’il suffit de plusieurs secondes pour transformer une clef USB en clavier :

La solution on la plus simple est de verrouiller son PC lorsque l’on s’en éloigne. Le reste du temps, éviter de laisser le port USB facilement atteignable, pour l’exécution d’un script de plusieurs milliers de lignes, quelques dizaines de secondes suffisent.

8 Être prudent lors de l’utilisation de sa messagerie

Attention aux spams, au Pishing et à tout ce qui comporte des pièces jointes qui ne semblent pas douteuses. Certaines messageries sont chiffrées.

9 Télécharger ses programmes uniquement sur les sites des éditeurs

Idem que pour les mises à jour, ne pas passer par des sites de téléchargement

10 Être vigilant lors d’un paiement sur internet.

Vérifier que le site est sécurisé : https + cadenas dans la barre d’adresse.

L’idéal est de passer par des sites qui ont des accords avec les banques et demandent un code de sécurité reçu par sms.

11 Séparer les usages perso des usages pro

Le BYOD vous connaissez ? Bring Your Own Devices. Une clef usb ou un disque externe passe d’un pc à l’autre, transmettant virus et fichiers corrompus. Et quand on trouve une clef usb dehors, on ne la met pas sur son pc. Non non non.

12 Prendre soin de ses informations personnelles, professionnelles et de son identité numérique

Tout ce que vous indiquez sur vos profils des réseaux sociaux , vos informations, vos goûts , ce que vous regardez…sont autant d’information à votre sujet que l’on peut récupérer. Des outils permettent de récupérer vos coordonnées, ce que vous publiez etc…Des évènements personnels peuvent ainsi être accessibles par des personnes cherchant des informations sur vous à titre professionnels.

De la même façon, même si vous ne mettez pas votre numéro de téléphone ou votre mail pro, il est possible de les récupérer ou de les reconstituer. En quelques minutes, j’ai assisté à une démo sur laquelle nous sommes arrivés à récupérer téléphone et numéro de sécurité sociale d’une personne que nous ne connaissions pas. Convaincus ?

Envie d’en savoir plus ?

- Aller plus loin, avoir des conseils sur chacun de ces points, et des articles détaillés, consulter la charte des bonnes pratiques de CoucouBisou.

- Vraiment comprendre le mécanisme Et prendre vraiment conscience de ce qu’il se passe avec nos données prenez le temps de regarder :

- Le documentaire Nothing to Hide est accessible sur youtube.

- Le film Snowden réalisé par Oliver Stone, sorti en 2016

Extraits de « NOTHING TO HIDE »

« si je vous demandais de me donner vos coordonnées, votre carte bancaire, les clefs de chez vous et celles de votre véhicule, pour que je les mette en sécurité, chez dans un coffre, vous le feriez ? Non. Et pourtant vous le faites tous les jours internet ».

« les services secrets américains confirment récolter les conversation privées des internautes »

« 9 géants de l’internet, parmi lesquels Google, Facebook, Yahoo, Microsoft, Skype, AOL, Youtube, Apple, Paltak ont été utilisés par le FBI et la NSA, pour enregistrer les photos, vidéo, messages vocaux, emails et autres sources, espionnant ainsi une vaste partie de l’activité des internautes »

Convaincus ? On reprend au point 1 ?